OS [보안취약점]"RHSB-2024-002 - OpenPrinting cups-filters"에 대해 설명드리고…

페이지 정보

작성자 OSworker 아이디로 검색 전체게시물 댓글 0건 조회 866회 좋아요 0회 작성일 24-09-29 18:45본문

안녕하세요

- 오늘은 보안 이슈관련하여 공유드리고자 합니다.

레드햇에서 중요 보안이 나오면 이 게시판에 항상 게시를 합니다.

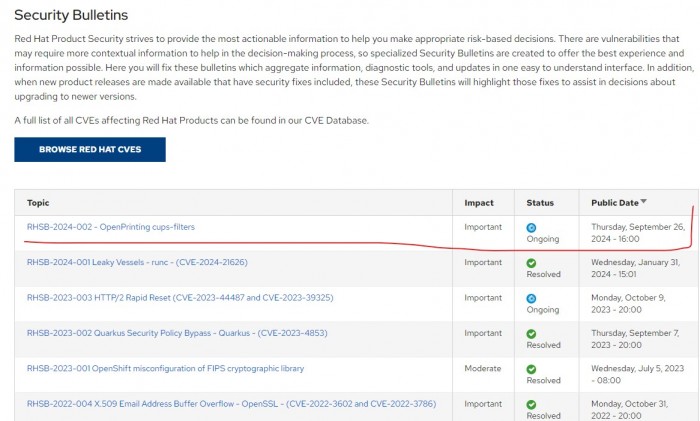

. https://access.redhat.com/security/vulnerabilities

위 이미지를 보면 공지 일자가 자주 있지 않습니다. 이렇게 중요한 보안이슈에 대해서는 이 게시판을 참고하시며 좋습니다.

그런데 9월 26일에 새로운 보안이슈가 나왔습니다.

그럼 " RHSB-2024-002 - OpenPrinting cups-filters" 에 대해 알아보도록하겠습니다.

> 요약

Red Hat은 모든 버전의 Red Hat Enterprise Linux(RHEL)에 영향을 미치는 OpenPrinting CUPS에서 확인된 취약점 그룹을 인지하고 있습니다. 이러한 문제는 심각도 영향으로 평가됩니다. RHEL로 배송될 때 서비스의 기본 구성은 취약합니다.

그러나 이 서비스는 비활성화된 상태로 설치됩니다. 영향을 받는 구성 요소는 취약한 서비스가 활성화된 상태에서 설치되지 않습니다.

CUPS는 프린터를 관리, 검색 및 공유할 수 있는 도구를 제공하는 오픈 소스 인쇄 시스템입니다. 공격자가 이러한 취약점을 이용할 수 있다면 소외된 '도움' 사용자로서 원격 코드 실행으로 이어질 수 있습니다.

업스트림 및 연구원과의 협력이 진행 중이지만 현재 4개의 CVE가 할당되었으며 이 글을 쓰는 현재 사용 가능한 패치는 없습니다: CVE-2024-47076, CVE-2024-47175, CVE-2024-47176 및 CVE-2024-47177입니다.

> 영향을 받는 제품

CVE-2024-47076, CVE-2024-47175, CVE-2024-47176 및 CVE-2024-47177의 영향을 받는 레드햇 제품:

Red Hat Enterprise Linux 9 Affected - Fixes will be made available for all active streams

Red Hat Enterprise Linux 8 Affected - Fixes will be made available for all active streams

Red Hat Enterprise Linux 7 Affected - Fixes will be made available for all active streams // ELS 서브스크립션이 있어야 받을수있습니다.

Red Hat Enterprise Linux 6 Affected - Won’t fix, out of support scope

> 기술 세부 정보 및 배경

이러한 취약점을 성공적으로 악용하는 데 필요한 상황은 특정 조건이 사실이어야 합니다. 공격자는 피해자가 액세스할 수 있는 악성 인터넷 인쇄 프로토콜(IPP) 서비스를 광고해야 합니다. 이 서비스는 공용 인터넷 또는 내부 신뢰 네트워크 내에 있을 수 있습니다. 내부 신뢰 네트워크에 광고하려면 다른 서버에 상주하거나 노트북과 같은 악성 시스템에 상주할 수 있는 기능을 사용하여 네트워크를 성공적으로 침해해야 합니다.

공격에 성공하려면 피해자가 사용 가능한 프린터를 검색하는 컵 브라우징 서비스를 실행 중이어야 합니다. 이를 통해 공격자는 악성 IPP 서버에서 임시 프린터 정의를 자동으로 추가할 수 있습니다. 이 시점에서 악성 IPP 서버는 프린터 정의의 일부로 임의의 코드를 피해자에게 다시 보낼 수 있으며, 이 코드는 트리거되면 권한이 없는 'lp' 사용자로 실행됩니다. 피해자는 제공된 코드를 실행하려면 악성 장치에서 인쇄를 시도해야 합니다.

참고: 이 시나리오에서는 원격 코드 실행이 허용되지만, 'lp' 사용자의 권한에 의해 제한됩니다. 'lp' 사용자는 권한 있는 사용자로서 코드를 실행하거나 적절하게 보안된 사용자 데이터에 액세스할 수 없습니다.

CVE-2024-47176 cups-browsed

CVE-2024-47076 cups-filter libcupsfilters

CVE-2024-47175 libppd cups cups-filter

CVE-2024-47177 cups-filters foomatic

> 확인방법

cups-browsed 실행 중인지 여부를 확인하려면:

$ sudo systemctl status cups-browsed

이 명령의 출력에 컵 브라우징 서비스가 설치되어 있지 않거나 비활성 상태인 것으로 표시되면 컵 브라우징 서비스가 실행 중이 아니며 악의적인 IPP 서비스에 연결하도록 속일 수 없습니다.

systemctl이 서비스가 "running" 또는 "enabled"되었음을 표시하는 경우 /etc/cups/cups-browsed.conf를 검사하고 "BrowseRemoteProtocols" 지침을 검색합니다. 이 지침에 구성 파일에 "cups" 값이 있으면 시스템이 취약합니다.

예를 들어:

BrowseRemoteProtocols dnssd cups

> 완화 방법

패치를 사용할 수 있을 때까지 가장 간단한 완화 방법은 cups-browsed을 비활성화하는 것입니다. 이는 프린터 클라이언트에 영향을 미치기 때문에 가장 쉬운 해결책이며 이미 알려진 프린터로 인쇄하는 기능에는 영향을 미치지 않습니다. 이 작업은 몇 가지 방법으로 수행할 수 있습니다.

cups-browsed 을 완전히 비활성화합니다:

$ sudo systemctl stop cups-browsed

$ sudo systemctl disable cups-browsed

cups-browsed 을 계속 실행하여 클라이언트 시스템에서 프린터를 자동으로 검색하려는 경우 /etc/cups/cups-browsed.conf 구성 파일을 다음과 같이 변경하여 취약점을 방지할 수 있습니다:

BrowseRemoteProtocols dnssd cups

BrowseRemoteProtocols none

그리고 cups-browsed:을 다시 시작합니다:

$ sudo systemctl restart cups-browsed

혹, 이글을 읽으시고 궁금한점 있으시면 댓글로 남겨주세요

감사합니다.

참고링크: https://access.redhat.com/security/vulnerabilities/RHSB-2024-002

댓글목록

등록된 댓글이 없습니다.

Top

Top