OS [보안취약점] OpenSSH 보안이슈 `cve-2023-48795`

페이지 정보

작성자 OSworker 아이디로 검색 전체게시물 댓글 0건 조회 701회 좋아요 2회 작성일 24-01-15 00:17본문

안녕하세요 오늘은 OpenSSH 보안취약점 `cve-2023-48795` 에 대해 설명 드리고자합니다.

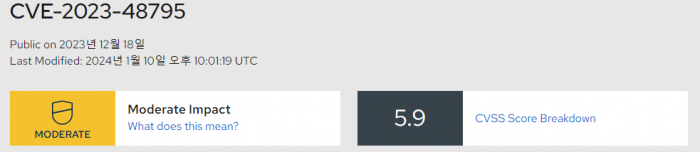

사실 이 보안취약점은 23년 12월18일에 나왔습니다.

- 그런데 아래와 같이 중요도가 "Moderate" 이면서 점수가 5.9 밖에 안되어 나오자마자 문의가 많지는 않았습니다.

하지만 요즘 들어 고객분들이 조금씩 문의가 오기 시작하여 이글을 쓰게 되었습니다.^^

일단 이 보안취약점에 대해 알아볼까요.

1. 설명

SSH 채널 무결성에서 결함이 발견되었습니다. 공격자는 handshake 중에 시퀀스 번호를 조작하여 MAC 오류를 일으키지 않고 보안 채널의 초기 메시지를 제거할 수 있습니다.

예를 들어, 공격자는 ping 확장을 비활성화하여 키 입력 타이밍 공격에 대한 OpenSSH 9.5의 새로운 대책을 비활성화할 수 있습니다.

2. Statement

공격에는 TCP/IP 계층에서 연결 트래픽을 가로채고 수정할 수 있는 활성 MITM(Man-in-the-Middle)이 필요하므로 이 CVE는 보통 수준으로 분류됩니다.

이 공격은 암호화 방식으로 혁신적이지만 보안에 미치는 영향은 다행히 매우 제한적입니다. 연속된 메시지 삭제만 허용하며, 이 프로토콜 단계에서 대부분의 메시지를 삭제하면 사용자 인증이 진행되지 않아 연결이 중단됩니다.

확인된 가장 중요한 영향은 MITM이 인증이 시작되기 전에 전송된 SSH2_MSG_EXT_INFO 메시지를 삭제할 수 있다는 것입니다. 이를 통해 공격자는 키 입력 타이밍 난독화 기능의 하위 집합을 비활성화할 수 있습니다. 그러나 세션 보안이나 세션 무결성에 대해서는 관찰 가능한 다른 영향이 없습니다.

==> 이렇게 해킹되거나 문제가 될일이 지극히 드물다......이런의미입니다. 하지만 운영하는 조직들은 이렇게 알려진 보안취약점을 그냥 넘어갈수가 없죠~~

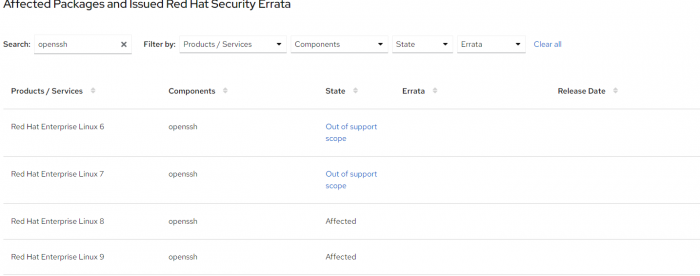

그래서 패키지를 업데이트 해서 문제 해결을 보통하나, 아직 패키지가 안나왔습니다. 그리고 RHEL7 버전은 "Out of support scope" 라 패키지가 안나올것이고, RHEL8, RHEL9만 나올예정으로

보여집니다.

그럼 일단 이 문제를 회피 할 수 있는 방법을 찾아보죠

- RHEL-8 및 RHEL-9에 대한 해결 방법으로 다음 암호 및 HMAC를 비활성화할 수 있습니다.

1. chacha20-poly1305@openssh.com

2. hmac-sha2-512-etm@openssh.com

3. hmac-sha2-256-etm@openssh.com

4. hmac-sha1-etm@openssh.com

5. hmac-md5-etm@openssh.com

3. 조치방법

1) RHEL8,9

# vi /etc/crypto-policies/policies/modules/CVE-2023-48795.pmod

cipher@SSH = -CHACHA20-POLY1305 // 사용안함 설정

ssh_etm = 0 // ssh_etm 관련을 모두 disabled 하는 것입니다.

# update-crypto-policies --set $(update-crypto-policies --show):CVE-2023-48795

# systemctl restart sshd

2) RHEL7

We can recommend to use strict MACs and Ciphers on RHEL7 in both files /etc/ssh/ssh_config and /etc/ssh/sshd_config.

Below strict set of Ciphers and MACs can be used as mitigation for RHEL 7.

# vi /etc/ssh/ssh_config

MACs umac-64@openssh.com,umac-128@openssh.com,hmac-sha2-256,hmac-sha2-512

# systemctl restart sshd

2. 확인 방법

# ssh -Q cipher

# ssh -Q mac

# sshd -T | grep -e '^ciphers ' -e '^macs '

- 이와 같이 나오면 보안취약하다는 내용입니다~

# cat /etc/crypto-policies/back-ends/openssh.config | grep -io -e chacha20-poly1305@openssh.com -e hmac-sha2-512-etm@openssh.com -e hmac-sha2-256-etm@openssh.com -e hmac-sha1-etm@openssh.com -e hmac-md5-etm@openssh.com

chacha20-poly1305@openssh.com

hmac-sha2-256-etm@openssh.com

hmac-sha1-etm@openssh.com

hmac-sha2-512-etm@openssh.com

위 설정을 적용 후에 위에 명시된것들이 안나오면 됩니다.~^^

- 적용 후에 아래와 같이 문제있는암호화들이 안나옵니다.

# sshd -T | grep -i ciphers

ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-gcm@openssh.com,aes256-gcm@openssh.com

# sshd -T | grep -i macs

macs umac-64@openssh.com,umac-128@openssh.com,hmac-sha2-256,hmac-sha2-512

참고링크 : https://access.redhat.com/security/cve/cve-2023-48795

해당 패키지가 나오면 댓글로 알려드리도록 하겠습니다.~

혹, 궁금한 사항 있으시면 댓글로 남겨주세요~

감사합니다~

댓글목록

등록된 댓글이 없습니다.

Top

Top